Em sua Quarta e última edição do Tema Segurança da Comunicação, a Fale Olá concluirá:

Nível C – Com que eficiência o sistema que transmite o dado garante a segurança prevista?

Presente na vida das pessoas a internet hoje é, para muitos, a própria vida em questão.

Difícil não imaginar como vivíamos antes sem ela, o difícil é acreditar que ele resolve de fato nossas vidas, seja por facilidades do dia-a-dia, por oportunidades de conhecer lugares com precisão antes mesmo de ir, encontrar amigos antigos, fazer amizades, encontrar pessoas com mesma afinidade e comportamento que o seu, manter contato constante com amigos, família e pessoas distantes, acessar a notícia mais rápidos que a própria notícia, educação a distância, fórum de discussão, serviços bancários, compras e pesquisa de preço, verificar opiniões sobre diversos produtos ou serviços, filmes, produção independente e vídeos pessoas, programações culturais, declarações e serviços públicos, agendamentos para passaporte, jogos e muito mais.

Nos tempos de hoje, o pré-requisito para abertura de uma empresa é:

Apresentar o produto na internet, e se possível vender o produto através deste meio. Empresa que utilização a internet como principal meio de atividade, são hoje as mais valiosas e poderosas em qualquer seguimento.

Um estudo feito pela FORBES aponta que as 50 maiores empresas do mundo, estão divididas em 5 grandes Grupos, sendo:

1º Setor Bancário Asiático

2º Energia

3º Telecomunicações

4º Tecnologia em Software: Responsável por movimentar 21,5% da economia do Mundo.

OBS: O maior PIB do Mundo, o Americano, aponta US$ 17.937 Trilhões em 2015, sendo 79,8% em serviços, onde 34,12% desta fatia estão relacionados a Tecnologia. Isso significa que Estados Unidos movimentou US$ 785 Bilhões em 2015, sendo US$ 278 Bilhões diretamente ligados a Internet. Segundo o site suapresquisa.com

5º Montadoras

No entanto a pesquisa vai além, todos grupos tem a Internet com a Primeira ou Segunda estrutura de Gestão que movimenta a fonte principal de geração de capital.

Isso significa que uma empresa do setor Bancário depende 85% da internet para movimentar seus serviços, uma Empresa de energia 30%, Telecomunicações 92%, Tecnologia de Software 73% e Montadoras 42%.

A conclusão é direta, a Rede interligada mudou a forma com que pessoas e empresas trabalham e vivem, e sabendo disso o Governo de Vários Países estão cada vez mais favoráveis a incentivar a movimentação deste seguimento.

Segundo a nossa consultora em economia Débora Alves já existe um campo de estudo econômico voltado para este novo cenário, trata-se da Economia da Informação.

Hoje a Fale Olá depende 98% da Internet para executar serviços vinculadas a seus clientes.

Infelizmente em um universo promissor existe o conteúdo nativo de violação de conteúdo.

Sendo eles os mais diversos, como: Publicação de conteúdo impróprio ou ofensivo, contanto de pessoas mal-intencionadas, furto de certificação pessoais, furto de dados, invasão de privacidade, dificuldade de exclusão de publicações impróprias, dificuldade de detectar e expressar sentimentos, manter sigilo, uso excessivo, plágio e violação de direitos autorais e outros.

Também em relação aos riscos no uso da Internet é o de você achar que não corre riscos, supondo que não há o interesse em utilizar o seu computador (ou quaisquer outros dispositivos passíveis de invasão) ou achar que está camuflado entre os computadores conectados à Internet. Graças a este tipo de pensamento vários atacantes exploram essa vulnerabilidade, pois, ao se sentir seguro, você pode achar que não precisa se prevenir.

O que pode resultar em que o seu equipamento fique indisponível e/ou tendo a confidencialidade e a integridade dos dados nele armazenados prejudicada. Além disto, seu dispositivo pode se tornar um “zumbi virtual” sendo usado para a prática de atividades maliciosas como, por exemplo, hospedar dados fraudulentos, lançar ataques contra outros computadores (e assim esconder a real identidade e localização do hacker/cracker), propagar códigos maliciosos e disseminar spam.

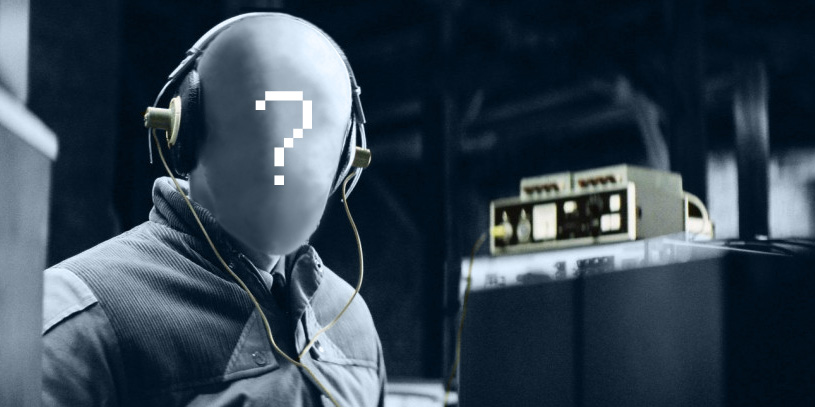

Edward Joseph Snowden analista de sistemas, ex-administrador de sistemas da CIA e ex-contratado da NSA, afirma que de cada 10 equipamentos eletrônicos no mundo 7 estão sendo monitorados e invadidos por alguma agencia de espionagem ou Malware de intenção furtiva.

Edward Joseph Snowden analista de sistemas, ex-administrador de sistemas da CIA e ex-contratado da NSA, afirma que de cada 10 equipamentos eletrônicos no mundo 7 estão sendo monitorados e invadidos por alguma agencia de espionagem ou Malware de intenção furtiva.

Se você tem 1 Desktop, 1 Tablet, 1 Celular, 1 Notebook, 1 SmartTV, tenha certeza, 2 desses dispositivos estão sendo usados neste exato momento para uma ação que você nem está percebendo, ou pior, você não autorizou.

Com a ciência de alguns dos riscos competentes ao uso de computadores, smartphones, tablets, dentre outros e da própria Internet. Reconhecemos que não é possível deixar de usar estes recursos, porém, a proteção não pode ser negligenciada.

Assim como buscamos cuidar da nossa segurança pessoal diariamente (trancar os acessos ao sair de casa, utilizar cercas, cadeados e senhas, atentos para o que acontece ao nosso redor, no universo das conectividades a atenção não deve ser menor. Segundo a cartilha de segurança do CERT.BR (Centro de Estudos, Resposta e Tratamento de Incidentes de Segurança no Brasil. Existem alguns pré-requisitos básicos antes de utilizar algum serviço na web:

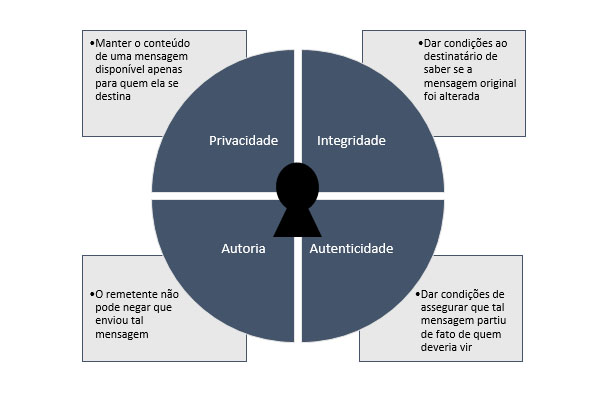

Identificação: permitir que uma entidade se identifique, ou seja, diga quem ela é.

Autenticação: verificar se a entidade é realmente quem ela diz ser.

Autorização: determinar as ações que a entidade pode executar.

Integridade: proteger a informação contra alteração não autorizada.

Confidencialidade ou sigilo: proteger uma informação contra acesso não autorizado.

Não repúdio: evitar que uma entidade possa negar que foi ela quem executou uma ação

Disponibilidade: garantir que um recurso esteja disponível sempre que necessário.

O documentário Hackers, produzido pela Discovery Channel mostra que apenas 2 números de um relógio podem Gerar Bilhões de Dólares em dias, sendo para perda de uma multinacional ou ganho para outros.

A cartilha do CERT ainda aponta algumas situações que geralmente são consideradas de uso abusivo:

- Compartilhamento de senhas;

- Divulgação de informações confidenciais;

- Envio de boatos e mensagens contendo spam e códigos maliciosos;

- Envio de mensagens com objetivo de difamar, caluniar ou ameaçar alguém;

- Cópia e distribuição não autorizada de material protegido por direitos autorais;

- Ataques a outros computadores;

- Comprometimento de computadores ou redes.

E orienta que utilizar ferramentas antimalware (antivírus, antispyware, antirootkit e antitrojan), embora considere que as definições “do que é o quê” dentre os programas maliciosos depende de cada fabricante e muitos códigos mesclam as características dos demais tipos tornando-as pouco claras.

É recomendável também o uso de um Firewall pessoal, protegendo o computador de acessos não autorizados, gerenciando as portas de entrada e saída de dados.

Porém, se o seu equipamento já estiver infectado com algum agente destes acima, a funcionalidade do seu firewall não é tão eficaz, e sempre existem brechas a serem exploradas como uma backdoor ou falha de criptografia. Não havendo ajustes que podem ser realizados no firewall pessoal.

Djalma Sousa é Professor especialista em segurança digital e Diretor de Tecnologia da Fale Olá Telecom

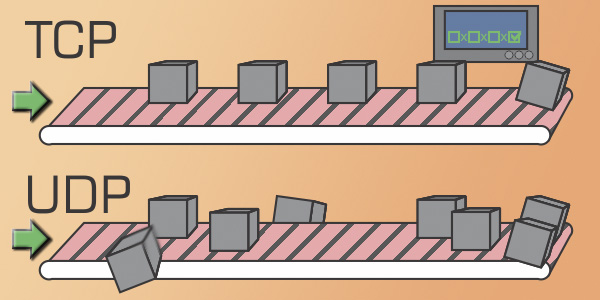

Como essa informação descrita chegamos à conclusão que o VOIP além de depender de QoS do link de dados da concessionária, ele necessita de protocolos de baixo nível de segurança.

Como essa informação descrita chegamos à conclusão que o VOIP além de depender de QoS do link de dados da concessionária, ele necessita de protocolos de baixo nível de segurança.

Segundo ao portal de Telecomunicações mais respeitado entre profissionais de Telecom, o

Segundo ao portal de Telecomunicações mais respeitado entre profissionais de Telecom, o

Você precisa entender que bons profissionais não vivem apagando incêndio, eles vivem prevenindo os incêndios, e gerindo seus projetos e equipes por indicadores saudáveis e atingindo objetivos claros.

Você precisa entender que bons profissionais não vivem apagando incêndio, eles vivem prevenindo os incêndios, e gerindo seus projetos e equipes por indicadores saudáveis e atingindo objetivos claros.

Os melhores profissionais são os que têm conhecimento multidisciplinar e combinam com programação, redes, internet e gestão

Os melhores profissionais são os que têm conhecimento multidisciplinar e combinam com programação, redes, internet e gestão Enquanto estiver lendo essa matéria alguém na Rússia está instalado um phishing seguindo Stealth no seu “C:”

Enquanto estiver lendo essa matéria alguém na Rússia está instalado um phishing seguindo Stealth no seu “C:”

Salutar sobre inovações em um Ambiente repleto de conflito como Telecom, não é tarefa fácil, ainda mais comentar sobre inovações que possam reverter um quadro crônico de tecnologia que seja de fato funcional. No entanto, apontar ideias válidas que trazem realmente significados de Inteligência, segurança e que aqueça o mercado consumista é de nobre valor comentar e analisar as tendências que esse universo pode oferecer.

Salutar sobre inovações em um Ambiente repleto de conflito como Telecom, não é tarefa fácil, ainda mais comentar sobre inovações que possam reverter um quadro crônico de tecnologia que seja de fato funcional. No entanto, apontar ideias válidas que trazem realmente significados de Inteligência, segurança e que aqueça o mercado consumista é de nobre valor comentar e analisar as tendências que esse universo pode oferecer.